- 14 июля 2020

Зачем нужна криптография?

В современном мире криптография используется повсеместно. Например, она применяется для безопасной отправки паролей по сетям при совершении покупок по интернету. Серверы банков и почтовые клиенты сохраняют пароли пользователей с помощью методов шифрования. Они обеспечивают безопасную передачу всей информации в интернете вещей для аутентификации людей и устройств, а также при установлении связи между только устройствами.

Если бы все криптографические функции перестали осуществляться, современная жизнь прекратилась бы в том ее виде, который нам известен. Перестали бы проходить банковские транзакции, прекратился бы интернет-трафик, а сотовые телефоны не смогли бы работать. Вся наша важная информация стала бы общедоступной, что нанесло бы непоправимый вред, попади она в руки злоумышленников.

Криптография позволяет предотвратить такие угрозы, обеспечивая безопасность информации и связи с помощью правил, которые позволяют получать данные и обрабатывать их только тем, кто имеет соответствующий доступ.

Классическая система шифрования

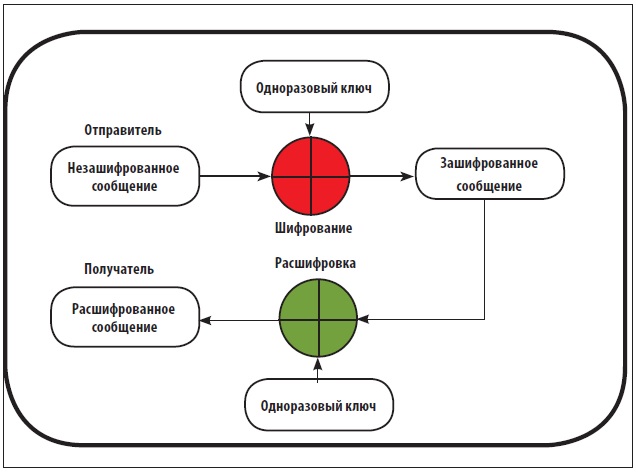

В классическом понимании криптография обеспечивает безопасность передаваемой информации методом ее сокрытия (security by obscurity) от тех пользователей, кому она не предназначена. Однако этот принцип не очень просто реализовать в широком масштабе. Классические методы шифрования безопасны только тогда, когда обе стороны имеют возможность обмениваться информацией в безопасной экосистеме. На рисунке 1 показана структурная схема традиционной криптографической системы. Отправитель и Получатель сначала договариваются о ряде совместно используемых ключей шифрования и дешифрования, которые применяются для последовательно выполняемых операций шифрования и дешифрования каждого сообщения.

Рис. 1. Классическая криптографическая система с обратной связью использует одноразовый ключ в качестве метода шифрования

Одноразовый ключ (One-Time Pad) –метод шифрования, в котором ключ коллективного пользования действует только один раз. Этот же ключ применяется в шифровании и дешифровании. После его использования Отправитель и Получатель должны безопасно обменяться новым набором ключей и хранить его в безопасном месте при обмене следующим набором сообщений. Очевидно, что классические методы обеспечения безопасности путем ее сокрытия больше нежизнеспособны. От злоумышленников необходимо защитить интеллектуальную собственность, глобальные сети передачи данных и коммерческие приложения, используемые по всему миру.

Следующий этап развития криптографии

Для реализации высокоуровневой защиты систем, выполняющих миллиарды транзакций, применяются современные криптографические методы, представляющие собой неотъемлемую часть безопасной, но удобной связи, которой мы пользуемся в повседневной жизни.

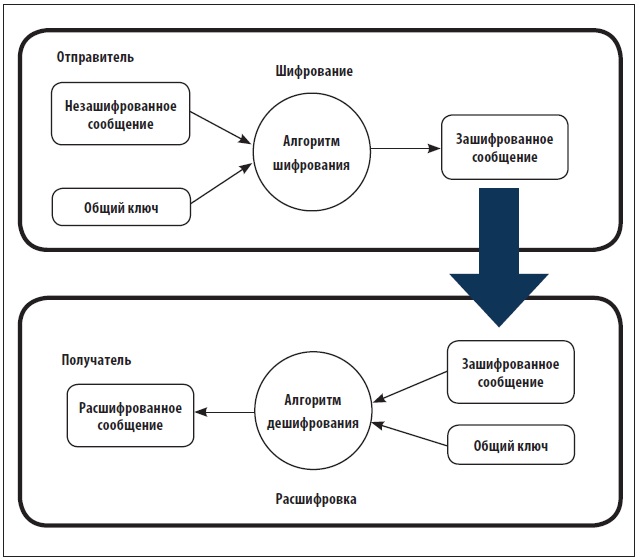

Посмотрим, как реализуется такая связь. Для обеспечения безопасной передачи по всему миру большого объема информации применяются хорошо известные и опробованные в открытых средах стандартные алгоритмы, которые позволяют быстро обнаруживать и устранять любые уязвимости. На рисунке 2 показана структурная схема упрощенной современной криптографической системы. Давайте посмотрим, как работает эта система и ее алгоритмы.

Рис. 2. Современная криптографическая система с симметричными ключами обеспечивает более высокий уровень безопасности

Базовый принцип функционирования современной криптографической системы заключается в обеспечении секретности ключей, а не в сохранении используемого алгоритма в тайне. Эта система отвечает следующим четырем основным требованиям.

– Конфиденциальность. Информация никогда не раскрывается не авторизованным пользователям.

– Идентификация и аутентификация. Отправитель и Получатель идентифицируются, а затем авторизуются перед обменом данными.

– Целостность. Хранящаяся информация не изменяется и не перемещается. Выявляется любое изменение данных.

– Предотвращение отказа. Не допускается отказ от факта создания или передачи сообщения, благодаря чему обеспечивается «цифровая» легитимность и отслеживание транзакций.

Современная криптографическая система отвечает всем указанным требованиям или их разным комбинациям в зависимости от нужд приложения. Давайте подробнее рассмотрим эти требования, чтобы в основных чертах понять, как они реализуются.

Конфиденциальность

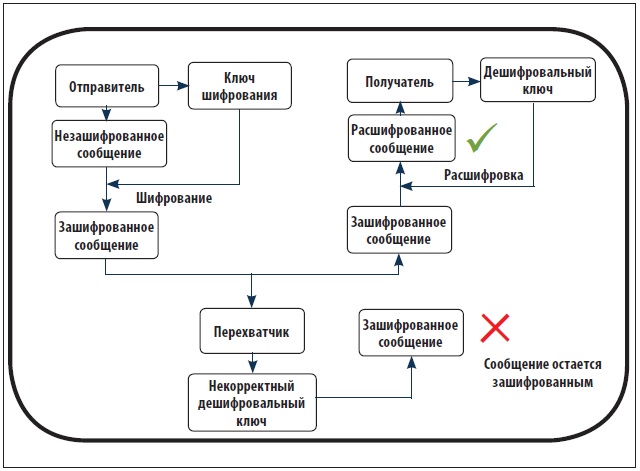

Конфиденциальность подразумевает защиту информации от неавторизованного доступа. Она обеспечивается путем шифрования отправляемого сообщения с помощью криптографического алгоритма и ключа, который известен только Отправителю и Получателю. Перехватчик может получить зашифрованное сообщение, но не расшифрует его.

На рисунке 3 схематически показано, как осуществляется шифрование. Отправитель и Получатель устанавливают принцип общего использования ключа шифрования и дешифрования. Оба применяют этот ключ для шифровки или дешифровки сообщений, которыми обмениваются друг с другом. Злоумышленник не в состоянии прочесть сообщение, поскольку не обладает ключом для его расшифровки. Далее мы обсудим коллективное использование ключей и алгоритмы шифрования.

Рис. 3. Шифрование делает информацию конфиденциальной

Идентификация и аутентификация

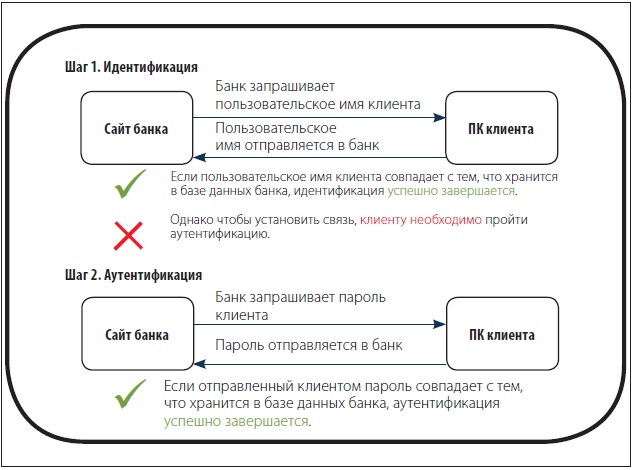

Цель идентификации – опознать объект или пользователя, а затем идентифицировать их перед установлением связи или проведением других операций. Связь устанавливается, как только Отправитель аутентифицирует Получателя [1].

На рисунке 4 показано, как работает односторонняя аутентификация. Банк (Отправитель) устанавливает подлинность ПК клиента (Получателя)с помощью простой комбинации имени пользователя и паспорта, прежде чем клиент сможет воспользоваться услугами сайта банка. На самом деле, этот процесс намного сложнее, чем кажется, но мы приводим этот простой пример для иллюстрации базовых понятий о криптографии. Идентификация и аутентификация могут осуществляться в двух направлениях, когда и Отправителю, и Получателю требуется идентифицировать друг друга до начала обмена сообщениями.

Рис. 4. Пример идентификации и аутентификации – базовых понятий криптографии

Целостность

Как осуществлять безопасную отправку и получение сообщений по коммуникационной сети или каналу передачи данных? Например, при обмене сообщениями может возникнуть попытка их перехватить и вставить вирус или вредоносную программу, чтобы установить контроль над персональным компьютером Отправителя или другим оборудованием без ведома клиента. Во избежание таких ситуаций необходимо добиться того, чтобы в любые передаваемые сообщения не вносились изменения.

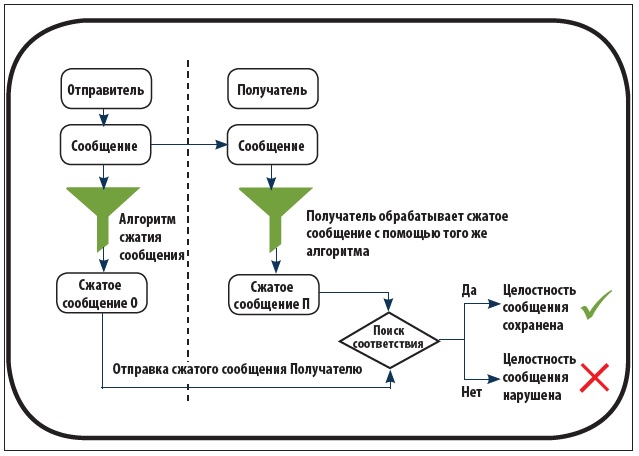

Как видно из рисунка 5, чтобы этого не случилось, применяется профиль сообщения. Отправитель и Получатель договариваются об использовании одного алгоритма сжатия сообщений для их создания и проверки. Если сообщение было изменено, его профиль не соответствует заданному, и Получатель узнает о взломе или ошибке при передаче. В современных криптографических приложениях используется множество алгоритмов, включая SHA‑2и новый SHA‑3.

Рис. 5. Сжатие сообщения позволяет сохранить его целостность при отправке и приеме

Предотвращение отказа

При использовании системы связи, в которой происходит обмен большим количеством сообщений, требуется, чтобы Отправитель подтверждал факты отправки сообщений. Это требование схоже с необходимостью поставить подпись под договором, заключенным на листе бумаги, с той лишь разницей, что в системе связи используется цифровая подпись.

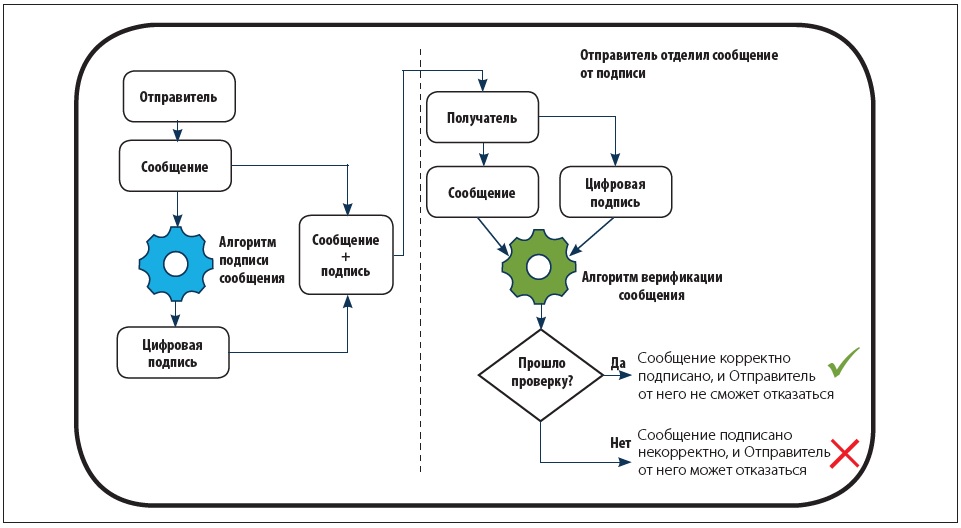

На рисунке 6 в упрощенном виде показана генерация цифровой подписи, передача сообщения и его верификация. Сначала Отправитель создает исходящее сообщение и с помощью алгоритма генерирует цифровую подпись, соответствующую этому сообщению и верифицированной информации, идентифицирующей личность Отправителя. Затем Отправитель прикрепляет цифровую подпись к исходному сообщению и отправляет его Получателю. Тот, в свою очередь, принимает комбинированное входящее сообщение и отделяет исходное сообщение от цифровой подписи. Это сообщение и подпись обрабатываются с помощью алгоритма верификации сообщений. Результат проверки используется Получателем для подтверждения того, что принятое сообщение подписано Отправителем.

Рис. 6. Для предотвращения отказа требуется генерация цифровой подписи, передача и верификаций сообщения

Автор

Зия Сардар (Zia Sardar), инженер по приложениям, Maxim Integrated

Опубликовано в журнале "Электронные Компоненты" №7, 2020 г.